当下网络攻击日益频繁,威胁发生的速度比以往更快。攻击者在组织内部横向移动的平均突破时间为 48 分钟,最快案例仅为 51 秒。截至 2024 年底,语音钓鱼攻击激增了 442%;在各行业中,国家级网络攻击增长了 200% 至 300%*。

*数据报告由网络安全技术公司 CrowdStrike 提供。

之前已经为大家梳理过常见的网络攻击种类及应对策略,通过群晖数据灾备方案,从源头实现高效备份。

除此之外,群晖提供了不少安全设置,可以进一步加强 NAS 的系统防护,以下整理了 9 个安全性技巧。

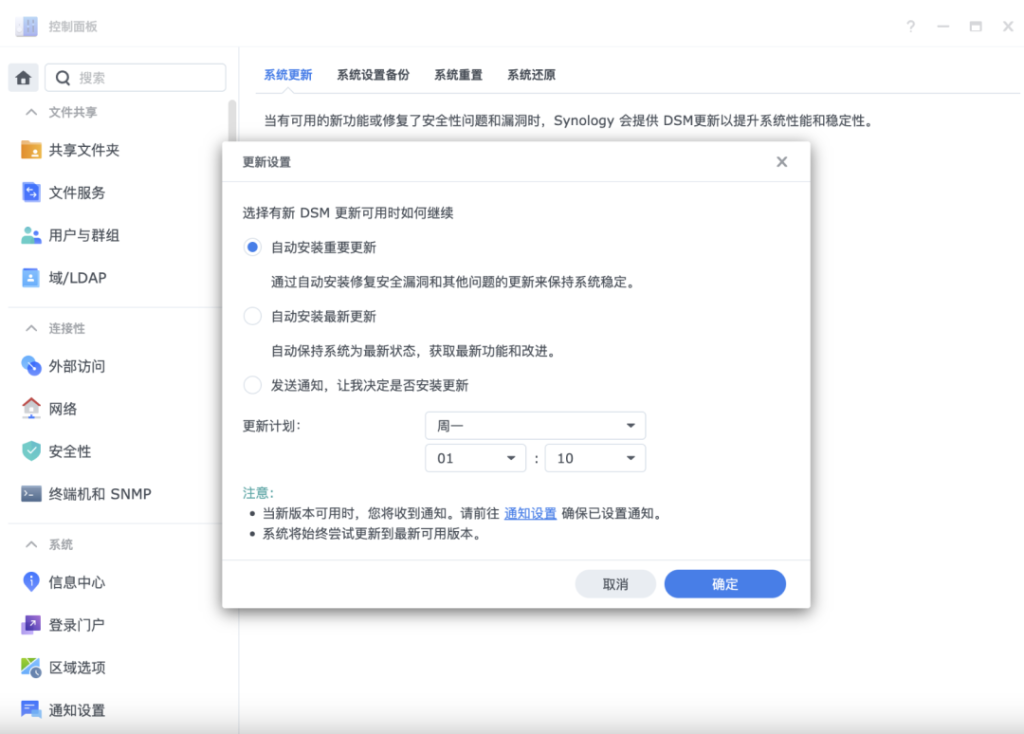

1、保持更新&启用通知

▶实时更新DSM

群晖定期发布 DSM 系统更新,除了优化功能和性能外,还会解决一些产品安全漏洞。

而如果发生安全漏洞时,群晖产品安全事件响应团队(PSIRT)会在 8 小时内进行评估和调查,并在接下来的 15 小时内发布补丁,以防止零日攻击的潜在损害。

▶启用通知

开启接收系统通知,在发生特定事件时可以通过邮件、短信、移动设备或 Web 浏览器接收通知。例如:存储空间不足或备份任务失败,可以及时收到通知,并快速采取相应措施。

另外,建议用户建立 Synology Account,可以及时收到安全信息以及最新的功能和产品资讯。

2、运行安全顾问

通过【安全顾问】,可以扫描 NAS 系统、帐户、网络等安全情况,并且通过扫描结果,安全顾问还会提供建议的操作。例如,是否不小心打开 SSH 服务,是否发生任何异常登录活动等。

无论是企业还是个人,都建议设置定期扫描计划。而针对企业环境,还可以根据需求来勾选更多的检查项目。

3、设置基本 DSM 安全功

▶IP 自动封锁

网络攻击最基本的就是恶意登录,在密码强度低的情况下,很有可能会被恶意攻破密码。所以通过设定登录次数和时间限制,来封锁恶意尝试登录的 IP。同时还可以导入 IP 黑白名单,来规范访问。

▶启用 Dos 保护

启用拒绝服务 (DoS) 保护以防止网络上的恶意攻击。启用后,对于 DSM 7.0 及以上版本,NAS 将响应每秒最多 1,000 个 ICMP ping 包。如果频率超过每秒 1,000 个 ping,NAS 将停止响应额外的请求。

▶启用帐户保护

除了设置 IP 黑白名单,还可以选择依据客户端来设置帐户保护,添加信任或是屏蔽不受信任的客户端。

▶启用HTTPS

启用 HTTPS 后,可以加密和保护 NAS 与客户端之间的网络连接。

▶自定义防火墙规则

通过启用防火墙,根据自定义规则在被保护的内网和外网间构建保护屏障。

防火墙是一个虚拟屏障,通过自定义规则可以防止未授权的登录和控制服务访问。用户可以决定是否允许或拒绝通过特定IP地址访问特定的网络端口。例如:允许从特定的办公室进行远程访问,或是只允许访问特定的服务或协议。

4、为 HTTPS 添加证书

数字证书在 HTTPS 中起着关键作用,但通常价格昂贵且难以维护。而对于小型工作室,或是家庭用户,群晖支持 Let’s Encrypt(一个免费的自动证书颁发组织),可以使用户进行安全连接。

5、停用默认的管理员帐户

一些网络病毒会主动攻击系统中默认的 admin,也就是管理员帐户,以获取系统的最高授权,从而可以攻击所有终端和文件。

所以在设置NAS时,尽量避免使用 admin 等通用名称,例如:administrator、root等。所以在 NAS 中禁用默认 admin 帐户后,再自定义创建一个具有管理员权限的帐户,并设置高强度的唯一密码,不要和其他系统或平台通用。

6、密码强度

密码作为登入 NAS 的重要凭证,需要尽量设置的复杂化,建议密码包含大小写字母、数字和特殊符号,并尽量不要和其他系统、平台通用。

另外,某些情况下,系统管理员会给具有相同权限的帐户设置同一个密码,而如果当某个帐户被盗,则其他帐户也会被轻松控制。

所以,管理员在设置帐户时,可以自定义密码策略,以规范所有用户设定密码的强度。

如果强密码容易导致用户忘记,也可以通过密码管理器,例如:1Password、LastPass、Enpass 等。这样只需要记住一个主密码,密码管理器将帮助您创建和填写所有其他帐户的登录凭据。

7、2 步验证

2 步验证,可以为登录时添加额外的安全保护,也就是除了需要输入密码外,还需要输入手机上收到的一个 6 位动态验证码。这样就可以做到更安全的登录限制。

通过管理员对用户手机进行绑定设置,可以授权给绑定的手机进行2步验证。而当绑定的手机遗失或更换时,也可以取消该绑定设备来进行重设。

群晖支持免密登录 Secure SignIn,并支持 FIDO 2,借助指纹、人脸识别等不易被复制的生物特征,将手机批准登录、macOS Touch ID、Windows Hello以及 USB 安全密钥作为验证机制,从而实现真正的免密登录群晖 NAS。

8、更改默认端口

通过更改 DSM 的默认 HTTP(5000) 和 HTTPS(5001)端口,可以阻止一些有针对性的常见威胁。而如果定期使用终端机来登录NAS,也可以更改默认的 SSH(22)端口。

还可以部署反向代理从而提高安全性,反向代理会作为内部服务器和远程访问之间的通信中介,从而隐藏关于服务器的某些信息,例如服务器的实际 IP 地址。

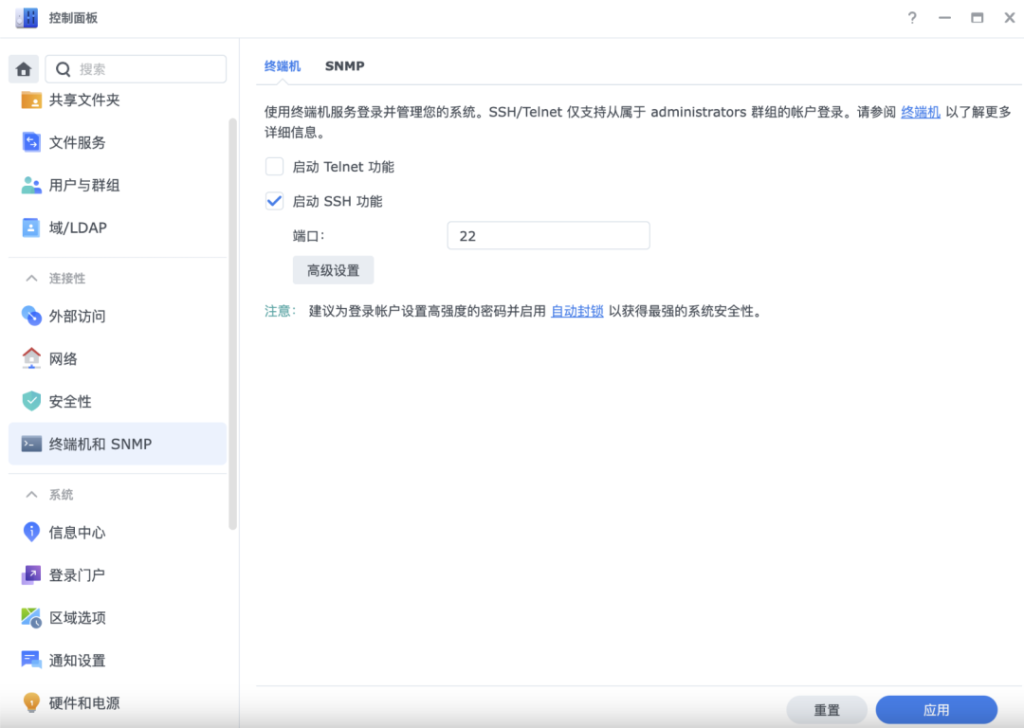

9、不使用时禁用 SSH/Telnet

结合上一点,如果是定期需要使用 SSH/Telnet 服务,请在不用时进行关闭。由于默认情况下启用了 root 访问,并且 SSH / Telnet 仅支持以管理员帐户登录,因此黑客可能会强行破解管理员密码来获得对系统的未授权访问。如果需要始终提供终端服务,建议设置一个强密码并更改默认的 SSH(22)端口号,以提高安全性。

通过以上 9 点可以为NAS系统加强安全等级,并实时掌握运行情况。除此之外,确保了数据安全,还要实时检测数据的一致性,因为如果有未授权的访问,很有可能会导致数据丢失或被篡改。所以在这9点基础上,还要定期对存储池进行数据清理,并对硬盘进行 S.M.A.R.T. 检测,以检测数据的完整性。